写在前面

并没有完整上完四个星期,老师已经趁着清明节假期的东风跑掉了。可以很明显地看出这次持续了“四个星期”实训的知识体系并不完整,内容也只能算是一次基础的“复习”。更多的内容还是靠自己继续自学吧。

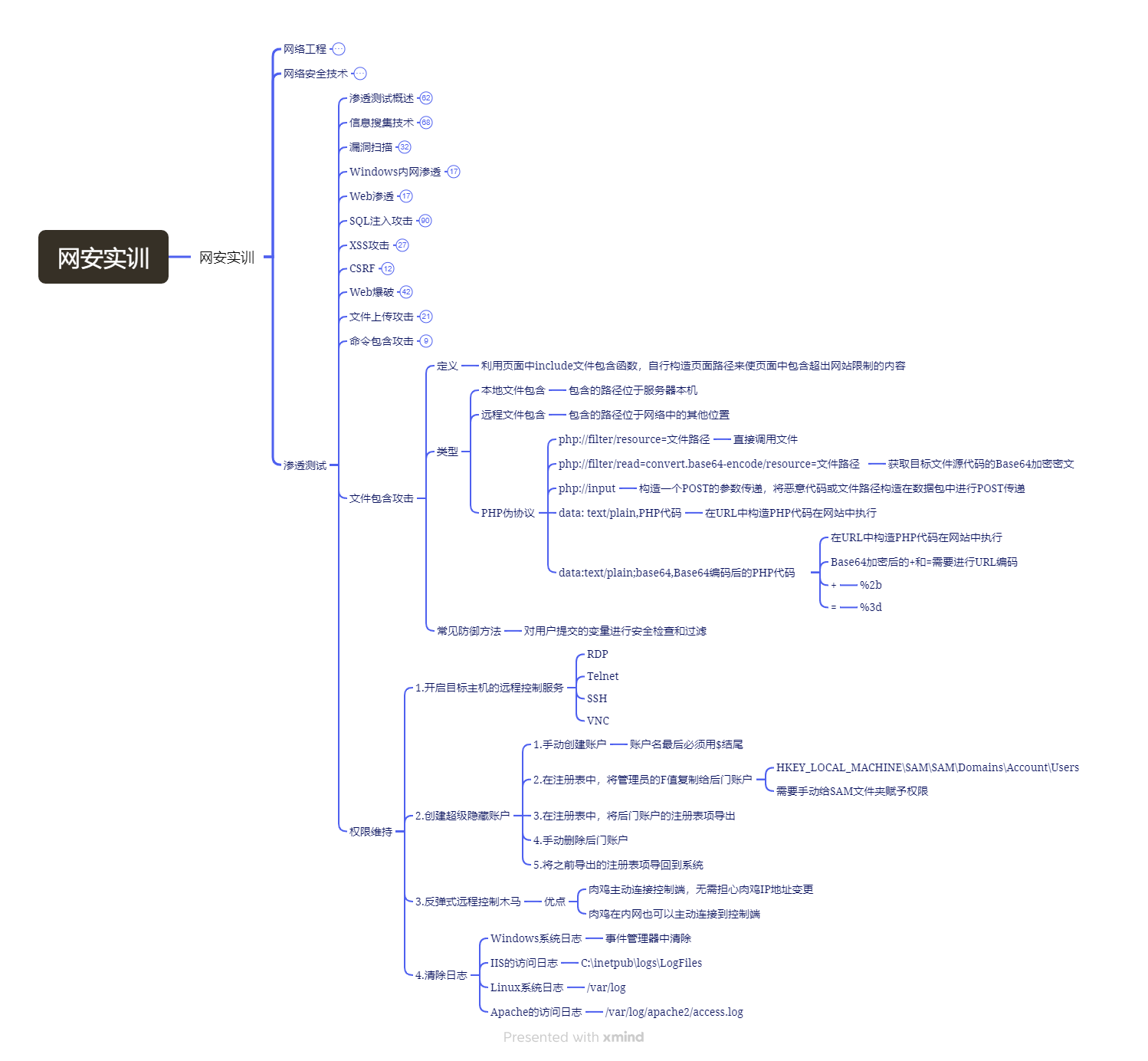

网络空间安全实训-渗透测试

-

文件包含攻击

-

定义

-

利用页面中include文件包含函数,自行构造页面路径来使页面中包含超出网站限制的内容

-

-

类型

-

本地文件包含

-

包含的路径位于服务器本机

-

-

远程文件包含

-

包含的路径位于网络中的其他位置

-

-

PHP伪协议

-

php://filter/resource=文件路径

-

直接调用文件

-

-

php://filter/read=convert.base64-encode/resource=文件路径

-

获取目标文件源代码的Base64加密密文

-

-

php://input

-

构造一个POST的参数传递,将恶意代码或文件路径构造在数据包中进行POST传递

-

-

data: text/plain,PHP代码

-

在URL中构造PHP代码在网站中执行

-

-

data:text/plain;base64,Base64编码后的PHP代码

-

在URL中构造PHP代码在网站中执行

-

Base64加密后的+和=需要进行URL编码

-

+

-

%2b

-

-

=

-

%3d

-

-

-

-

-

常见防御方法

-

对用户提交的变量进行安全检查和过滤

-

-

-

权限维持

-

1.开启目标主机的远程控制服务

-

RDP

-

Telnet

-

SSH

-

VNC

-

-

2.创建超级隐藏账户

-

1.手动创建账户

-

账户名最后必须用$结尾

-

-

2.在注册表中,将管理员的F值复制给后门账户

-

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users

-

需要手动给SAM文件夹赋予权限

-

-

3.在注册表中,将后门账户的注册表项导出

-

4.手动删除后门账户

-

5.将之前导出的注册表项导回到系统

-

-

3.反弹式远程控制木马

-

优点

-

肉鸡主动连接控制端,无需担心肉鸡IP地址变更

-

肉鸡在内网也可以主动连接到控制端

-

-

-

4.清除日志

-

Windows系统日志

-

事件管理器中清除

-

-

IIS的访问日志

-

C:\inetpub\logs\LogFiles

-

-

Linux系统日志

-

/var/log

-

-

Apache的访问日志

-

/var/log/apache2/access.log

-

-

-